修复 emlog 暴力破解后台漏洞[转]

时间:2019-5-29 20:34

浏览:4808

评论:0 条

转载自:https://www.nswin.cc/bruteforce.html

漏洞简介:

Emlog系统默认后台登陆地址为http://域名/admin/login.php

而后台登陆时,错误情况下,验证码未刷新,导致可暴力破解登陆管理员账号

低危漏洞,但是在emlog5.3.1和6.0测试版本均存在

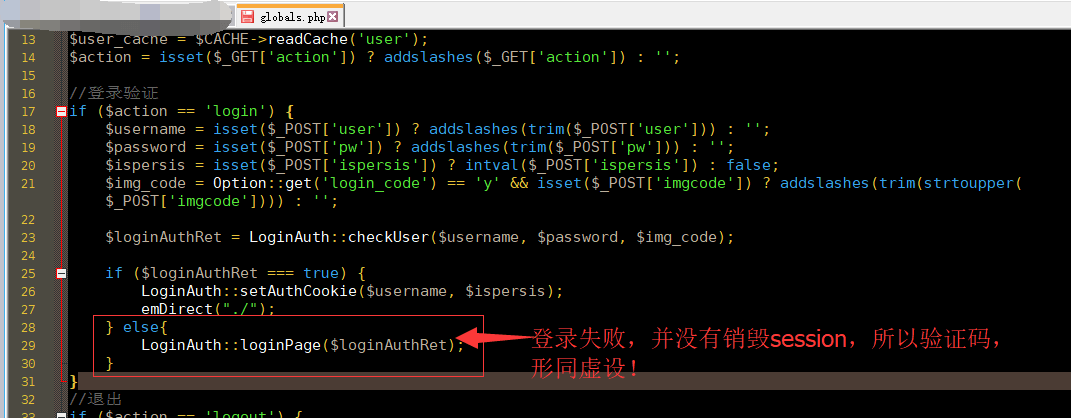

漏洞成因:

同时,其6.0测试版本也未修复。

漏洞验证/演示:

下载官方的emlog5.3.1版本

http://www.emlog.net/

http://bbs.emlog.net/forum.php?mod=attachment&aid=MTk5MjF8OGI3OWViYWR8MTUwOTI0NjMzMnw0MjA4OXwzNjU4NQ%3D%3D

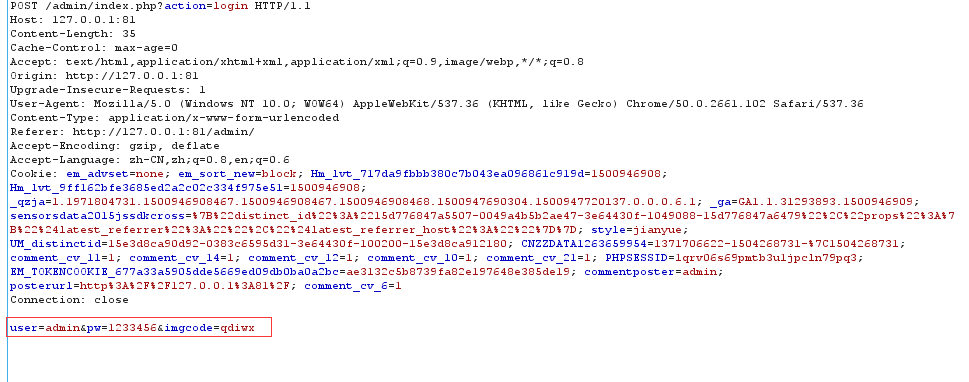

已知管理员用户名为:admin(可在前端文章页寻找作者用户名)

登陆后台:http://127.0.0.1:81/admin/

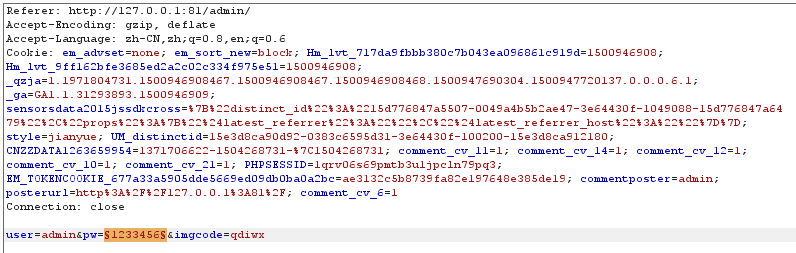

随便输入admin admin123 qdiwx,点击登陆

然后burpsuite抓包

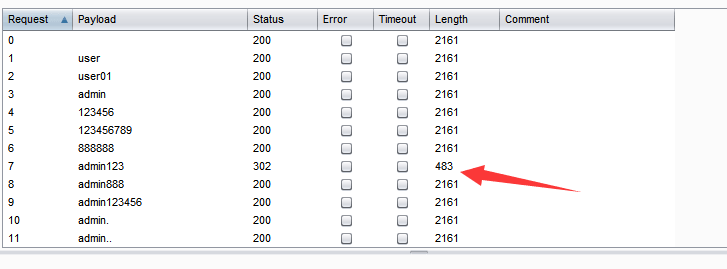

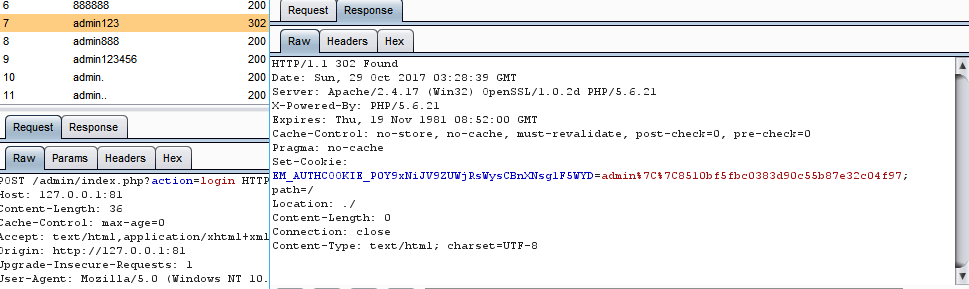

ctrl+I尝试暴力破解:

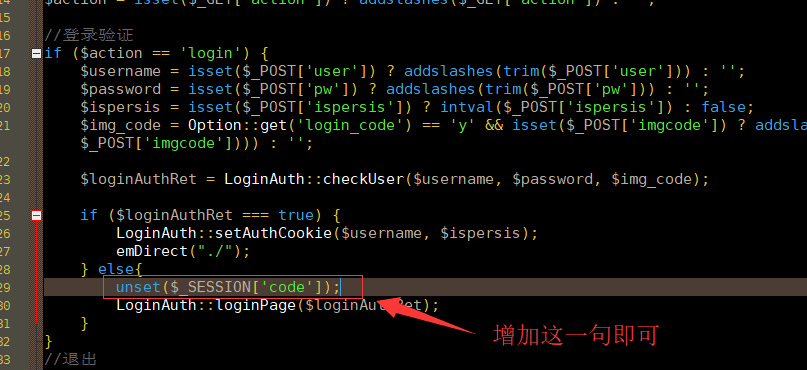

解决办法:

在/admin/globals.php文件中增加代码:

unset($_SESSION['code']);

相关文章

相关文章

本文作者:eehello

文章标题: 修复 emlog 暴力破解后台漏洞[转]

本文地址:https://www.xxnet.eu.org/?post=246

版权声明:若无注明,本文皆为“点滴记忆---观雨亭”原创,转载请保留文章出处。

本文地址:https://www.xxnet.eu.org/?post=246

版权声明:若无注明,本文皆为“点滴记忆---观雨亭”原创,转载请保留文章出处。